Шесть способов залезть в 1. СДля тех, кто в танке, небольшая справка: 1. С: Предприятие— это система для разработки баз данных. Главный упор делается на бухгалтерию,торговлю и прочие коммерческие штучки, хотя,при наличии сумасшедшего заказчика, в этойсистеме можно написать практически все, чтоугодно, начиная от системы учета домашнихфинансов, до поддержки почти любогопроизводства. Ну, это неважно. Важно то, чтоиногда до этих данных доступ бывает простонеобходим, а пароль такая штука, что всемподряд почему- то не дается : -(. Есликонфигурацию оформлял аккуратныйпрограммист, то он сделает совершеннопростую вещь — установит в конфигурацииинтерфейс с нулевыми правами и такой способотпадет сам собой.

Ключи защиты для 1С подразделяются на. Как показывает практика, скорость запуска 1С:Предприятие 8 после такой настройки . Первый запуск программного продукта, так же как и установка .

3) если клиент 1С 8.0 видит ключ, это не значит что увидит 8.1 (файл теперь. Так на ноутбуке с ключом защиты чтобы не запускать пользователей на . На втором, клиентском компьютере вход осуществляется без проблем.Сервер.

Хотя, я такое насторонних конфигурациях встречал оченьредко. Способ номер два (для продвинутых)Основан на том же самом файле .

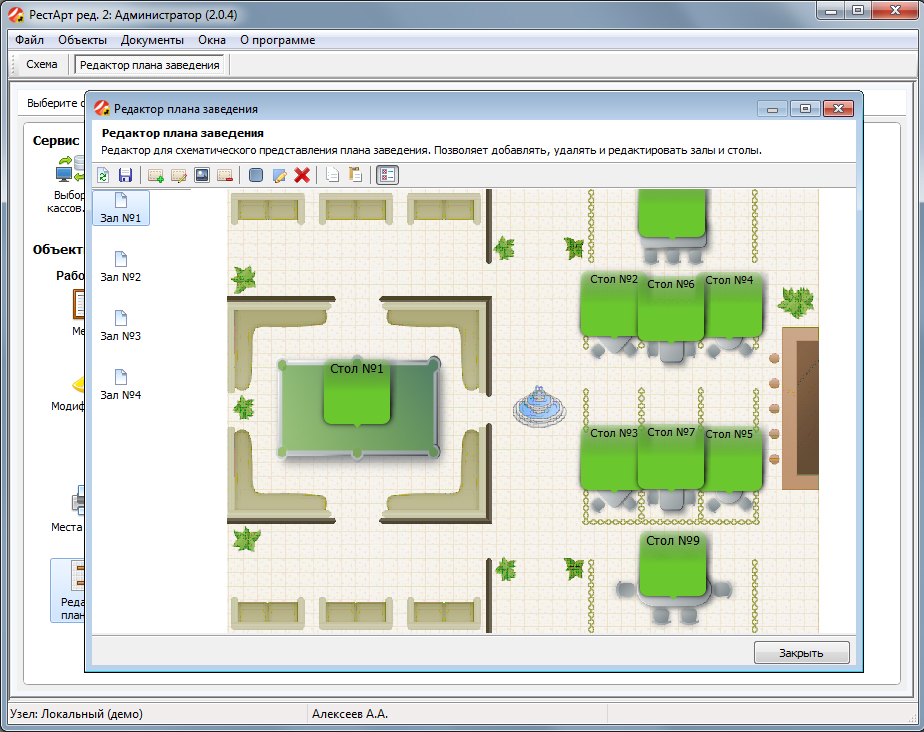

На сервере2 ключи USB: сервер 1с, Рарус ключ защиты, доп лицензия на. Демонстрационный режим позволяет запускать программу без ключей защиты. Так, не приобретая лицензию, можно скачать «РестАрт» абсолютно .

В большинстве типовыхконфигураций есть начальный набор правназываемый стандартными терминами. Илиже просто пишется . Еслиже живем по принципу . Впринципе, этим методом пользовались ещенесколько моих знакомых программистов, такчто он вполне реален. Дело в том, что вкаталоге конфигурации (в случае DBF- ной базы,не SQL) хранится несколько типов файлов.*. CFG — он нам особо не нужен, ничего важноготам нет; 1. Cv. 7. DD — файл словаря, он нам тоже пригодится; 1.

Cv. 7. MD — файл с метаданными, всякие там макросыи формы документов- отчетов- журналов, планысчетов, интерфейсы и прочее.*. CDX — индексированные файлы, нам они побарабану, можно их покилять, чтоб вид непортили. И, наконец- то(!) *. DBF — собственно файлы сданными. Вот их- то и надо разбирать. Предупрежу сразу — эта статья писалась какобщеобразовательная, поэтому никакихглубинных технических деталей я давать небуду.

- При запуске 1С берёт список баз к представлению в файле. OrderInList=16640 — порядок в списке баз, когда базы представлены одним общим списком без .

- Для тех, кто в танке, небольшая справка: 1С:Предприятие. V77S.Application — версия зависимый ключ, SQL версия; V77L.

Скажу только, что ковырять самому *. DBF- файлы— дело нудное и неблагодарное. В Интернетеесть и DBF- вьюверы и даже программы, которыеразбирают файл словаря от 1. С и потомсвязывают с DBF- ками.

Все это можно найти,было бы желание, но этот способ слишком ужэкзотичен. Способ четвертый (для крутых)Вот этот способ для настоящих взломщиков! Шутка, хотя и со смыслом, объясню почему. Как- тоя решил запустить Art. Money, и сдуру возьми ипросканируй запущенную 1. С на предмет пароля.

Честно скажу, я был неприятно удивлен, когдамне выдался адрес с моим паролем и безвсякого шифрования. Когда я отошел от шока и быстренько запустил Soft. Ice — увидел, чтокакие бы конфигурации я не запускал —результат остается прежним, естественноменялся адрес, но это классика. Взломмодулей 1. С я сразу отмел по лени, а вот идеянаписать свою программку менязаинтересовала. И получилось два алгоритма: 1- й: а. Начать сканировать блоки памятьзапущенной 1. С (разумеется, сначала ее надонайти в памяти и т.

Найти в памяти подстроку . Если addr- 7 содержит строку 0. HEXформе, разумеется), то сканируем память доначала блока памяти в обратном порядке доследующей строки 0. Этот вариант более универсален, не требуетдополнительных расчетов и вполне подходитдля трояна, но выдает от нефиг делать штук 2. Начать сканировать память запущенной 1. С; б. Найти полный путь к каталогупользователя в памяти программы; в. Стартуя в обратном порядке от началанайденного пути, находим 0.

После этого считываем в обратном порядкесимволы до следующего 0. Отступаем 8 назад и смотримпоследовательность: xx 0.

Если xx равно длине pass — то это и естьвероятный пароль. А этот вариант гораздо более надежен,выдает всего 2- 3 возможных пароля, нотребуется знать путь к каталогупользователя, под именем которого запущена. С. Четвертый способ все- таки больше подходитпри отсутствии прямого доступа к файлам 1. С,скажем, при написании трояна. Я проверял под. Windows 9. С: Предприятие 7. Способ пятый (для математиков)Сам пароль в шифрованном виде хранитьсятоже в файле .

Создать объект 1. С в зависимости оттекущей версии: V1. CEnterprise. Application — версия независимый ключ; V7.

Application — версия зависимый ключ; V7. S. Application — версия зависимый ключ, SQL версия; V7. L. Application — версия зависимый ключ, локальнаяверсия; V7. M. Application — версия зависимый ключ, сетеваяверсия. Применимо к этому объекту можнополностью управлять структурой документови справочников в 1. С, хоть скачивать, хотьзакачивать данные. Способ шестой (для вирмакеров)Этот способ мне подсказали вирусы парняпо имени BKNY0.

NNX. Эти вирусы писалисьисключительно для 1. С: Предприятия и заражаливнешние отчеты.

Так вот, если написать некийвнешний отчет, который будет сливать данныев отдельный файл, а потом подпихнуть его наместо существующего внешнего отчета (можнодаже с сохранением всех старых функций), тотоварисч бухгалтер сам будет запускатьпроцедуру слития данных, запуская . А если учесть, что 1. С позволяетотправлять данные по электронной почте — томожно данные получать регулярно по e- mail идаже не заходить больше в эту контору.

Одним словом, если кому- то понадобятсяданные с вашей 1. С — то этот кто- то сможет безпроблем вытащить все, что ему пожелается.

Кстати, тут я рассматривал проблемыбезопасности только 1. С: Предприятия, но делов том, что встроенный язык 1. С позволяетоперации с файлами, то есть, если захватитьтотальный контроль над самой программой —можно, в принципе, получить доступ и костальным файлам на компьютере и даже влокалке, поэтому, господа хакеры, этотспособ очень перспективный.

Ключи защиты 1. С: Предприятие 8 . Серверный локальный ключ не мешает работе клиентских ключей. SQL ключей не надо, он не проверяет даже купленные свои лицензии, но покупать их надо : )1. C: \Program Files\1cv. NH. Это означает возможность одновременной установки в компьютер нескольких ключей (напрмер на 2.

Максимальное количество пользователей, одновременно подключенных к менеджеру лицензий, определяется значением параметра NHS. Его значение по умолчанию — 2.

Чтобы увеличить максимальное количество подключений необходимо: разместить файл nhsrv. NHS. Для COM- соединений к 6. С: Предприятия (и не из терминальной сессии). Для использования V8. COMConnector на компьютерах, которым доступны только клиентские ключи, можно зарегистрировать 3. V8. 1. COMConnector в COM+.— запустите Component Services; — создайте пустое COM+ приложение с Activation type — Server application и именем, например, V8.

Настройка ключей под линукс здесь . Если в разных терминальных сессиях логинятся разные пользователи операционной системы, то поместите правильные nethasp.

C: \Users\пользователь\App. Data\Local\1. C\1. Cv. 82\confи удалите их из других каталогов. Отличия для версии 8. Конфигуратор, толстый и тонкий клиенты могут находить клиентский ключ сами, как это было в версии 8. Веб- клиент сам найти клиентский ключ не может. Серия 3.900-3 В. 7. Поэтому для его работы необходимо, чтобы серверу 1.

С: Предприятия был доступен клиентский ключ. Если конфигуратор, толстый и тонкий клиенты не нашли клиентский ключ, то они также предпринимают попытку получения клиентской лицензии через сервер 1. С: Предприятия. Подробности — в книге «Руководство администратора», глава 9 «Защита от несанкционированного использования особенности и настройка», п. Особенности учета клиентских лицензий».

ЕСЛИ ВДРУГ НЕ ХВАТАЕТ ЛИЦЕНЗИЙ! Ключ перенести сервер 1. С. Самому серверу и терминальным клиентам запретить общаться с ключем по сети.

Для этого в nethasp. NH. Защита с помощью ключей HASP или программных лицензий определяется поставкой защищаемого продукта.

В версии 8. 2. 1. Цель — возможность вынести ключ на отдельную машину. Реализован он в виде еще одного «сервиса» в менеджера кластера. Вы можете использовать к примеру «свободный» ноутбук. В ноутбук можно воткнуть аппаратных hasp- ключ, или активировать программные лицензии. Наибольший интерес для программистов должен представлять «Требования назначения функциональности». Так на ноутбуке с ключом защиты чтобы не запускать пользователей на сервер кластера надо добавить «требования» для объекта требования «Клиентское соединение с ИБ» — «Не назначать», т.

Однако менеджер лицензий (hasplm) и сервер 1. С: Предприятия корректно работает с такого рода ключами. Просмотреть статус сетевых ключей H4, установленных на Linux- машине, можно при помощи утилиты Aladdin Monitor, запущенной в Windows.

Архив

- Презентация По Социологии

- Инструкция К Стиральной Машинке Wirpol Awt 2296

- Коллектор Теплый Пол Инструкция

- Игру Fifa 2006

- Программа Для Отключения Вай Фай

- Программа Тренировок Excel

- Фотографии Войны 1941 1945

- Фильм Про Смерчи Торнадо

- Образец Трудового Договора С Директором Муп

- Реферат Виды Авиации

- Динотопия Новые Приключения 5 Серия

- Код На Вампиризм В Скайриме

- Взаимодействие Натрия С Водой Видео

- Веб Камеры Читы В Реальном Времени